BIEG Hackerangriffe – so schützen Sie Ihr Unternehmen.

Angelockt durch den viel versprechenden Titel, hab ich am 11.12. vor einer obligatorischen Weihnachtsmarktsession mal wieder die IHK besucht.

Neben vielen rechtlichen Informationen gerade zum Thema Datensicherheit im Bezug auf NSA, Snowden und Co. war für mich die

sog. Hackersession am interessantesten. Zuvor wurde das Thema Datensicherheit in KMU Unternehmen erläutert. Interessant für diejenigen, die

in der Datensicherheit IT nachholbedarf haben, oder sich mit dem Thema noch gar nicht auseinander gesetzt haben. Fazit hier: wer nichts unternimmt ist offen wie ein Scheunentor und wird über kurz oder lang Probleme bekommen, seine interne IT Security im Griff zu behalten.

Vermisst habe ich tatsächlich die Angriffsnachstellung auf Webseiten die von aussen kompromittiert werden können, den hier gibt es sicherlich massenhaft Probleme, wie die Anfragen zeigen, die wir alleine als Spezialagentur schon erhalten.

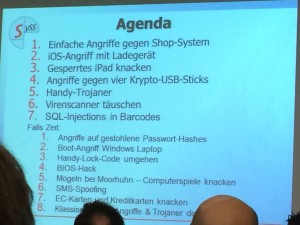

Zum Thema Hackersession:

1. SQL Injection auf einem Shopsystem

Hier wurde gezeigt wie man über einfache Manipulation, des URL SQL Pfades den Preis eines Produktes verändern kann.

Ganz nett, aber bei neueren Shopsystemen, sollte das nicht mehr möglich sein. Wenn ich das richtig sehe, muss einfach der

mysql query code etwas verändert werden, dann funktioniert das nicht mehr.

2. iOS-Angriff mit Ladegerät

Hier wird in eine öffentlich zugängliche Steckdose ein PC, in diesem Fall ein Rasberry PI, eingebaut, der bei andocken einer Ladestation

das Smartphone über ein Dump Programm die Daten downloaded. Anschliessend braucht man ein Programm um diese Rawdaten zu entschlüsseln.

3. Gesperrtes iPad knacken

Gibt man 10 mal auf einem Apple iPad einen falschen Code ein, geht nix mehr. Als braucht man entsprechende Software um zum einen, ein iPad mit fremden OS zu booten (sehr cool). Danach lädt man ein Programm welches die Zeitsperre umgehen kann und macht eine Brut Force Attacke, und irgendwann hat man den Code den man eingeben muss.

4. Angriffe auf Krypto USB Sticks

Hier wird nicht die verschlüsselung der Daten auf dem Stick geknackt, sondern der Stick an sich. Man verschafft sich Zugang zum OS des Sticks,

und kann dann die Daten nach belieben downloaden oder löschen. Auch dazu gib es einsprechende Hackersoftware, frei erhältlich.

5. Handy Trojaner

Software auf einem Handy speichern, noch kein Smartphone, sondern eher ein Zwischending, in diesem Fall ein Symbian Phone. Hier wurde

per SMS forwarding, das Microphone des angesmsten Telefon aktiviert. Damit kann man also das Microphone abhören, das Phone booten und

die Geodaten abrufen, man weiß also wo sich der angesimste gerade befindet.